Bu makalemizde sıkça rastlanan Cryptolocker vb şifreleme yazılımlarına karşı alınabilecek temel önlemlerden bahsedeceğiz. Bu tür fidye programlarının kötü niyetli kişiler açısından başarılı sonuçlar vermesi, popülerliğinin artmasına sebep olmuş ve sürekli yeni versiyonlarının yaratılmasına zemin hazırlamıştır.

Bu sebeple antivirüs benzeri korumalar tek başlarına maalesef yetersiz kalmaktadır. Bu yazılımlar genel olarak çalıştığı bilgisayardan internete çıkma ihtiyacı duyarlar. Basitçe ele almak gerekirse kullandığı şifreleme yöntemini hayata geçirmek için C&C (Command and Control) sunucularına bağlanmaları gerekir. Bu iletişimi mümkün olduğunca imkansız kılmak sistemimizin güvenliğini arttıracaktır. Aşağıdaki makalemizde Fortigate firewall üzerinde güvenlik profilleri oluşturulurken dikkat edilmesi gereken konfigürasyonları resimleri ile aktarıyor olacağız. Güvenlik duvarı dışında gelişmiş tehdit tespiti yapabilen FortiSandbox ve Fortimail gibi profesyonel anti-spam gateway ürünlerini kullanmak, sistem güvenliğini maksimum seviyelere yakınlaştıracaktır.

Ancak unutmamak gerekir ki kullanıcı bilinci en önemli unsurdur. Güvenli olduğunu düşündüğümüz bir sistemden dışarı çıkan taşınabilir bir bilgisayar, zararlı yazılımları farklı internet hatları üzerinden edinip, lokal ağımızda çalıştırabilir veya zararlı yazılım güvenlik sistemlerimizin müdahale edemediği güvenli bir kaynaktan gelebilir.

FortiMail ile ilgili makale :

http://www.f1teknoloji.net/makaleler/fortinet-ile-ilgili-konular/122-fortimail-mail-server

FortiSandBox ile ilgili makale :

http://www.f1teknoloji.net/hizmetlerimiz/network-guvenlik-cozumleri/tehdit-onleme-fortisandbox-atp

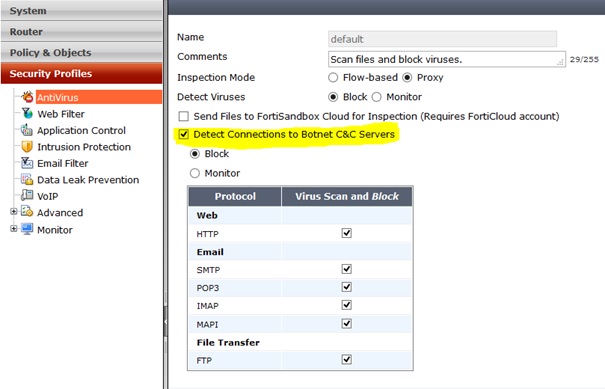

1.Adım

Antivirüs profili yapılandırılması

Açıklama :

Antivirüs profili oluşturulurken “Detect Connections to Botnet C&C Servers” açık olduğundan emin olunmalıdır.

V5.0 versiyonlarında “Block Connections ot Botnet Servers” işaretlenmelidir.

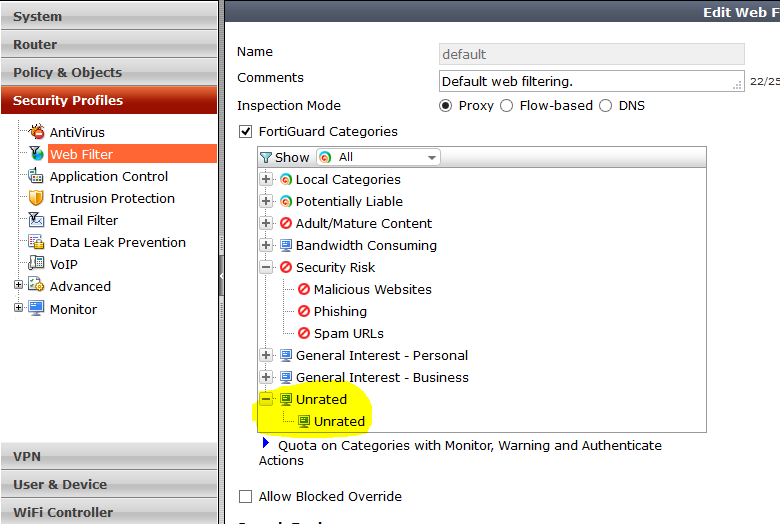

2.Adım

Web Filter yapılandırılması

Açıklama :

Web filter yapılandırılmasında “Security Risk” Başlığı tamamıyla blocklanmalıdır.

Erişime açık siteler belirlenmişse ve yüksek kısıtlama mümkünse “Unrated” kategorisini blocklamak büyük ölçüde fayda sağlayacaktır.

Unrated Category : Fortigate tarafından tanınmayan kategorize edilmemiş web sitelerini içerir.

3.Adım

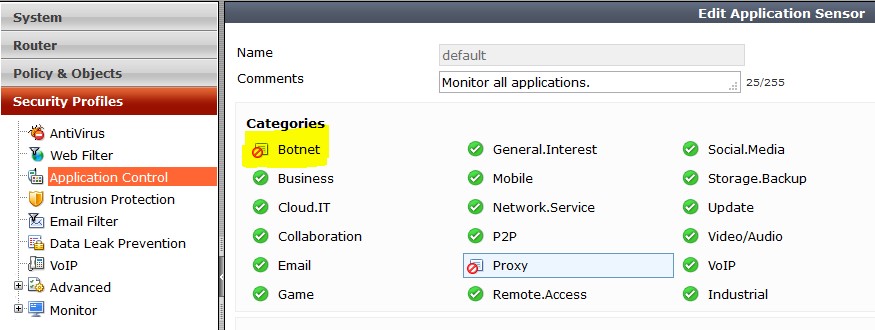

Application Control Yapılandırılması

Açıklama :

Application control profili yapılandırılırken “Botnet” kategorisi blocklanmalıdır.

4.Adım

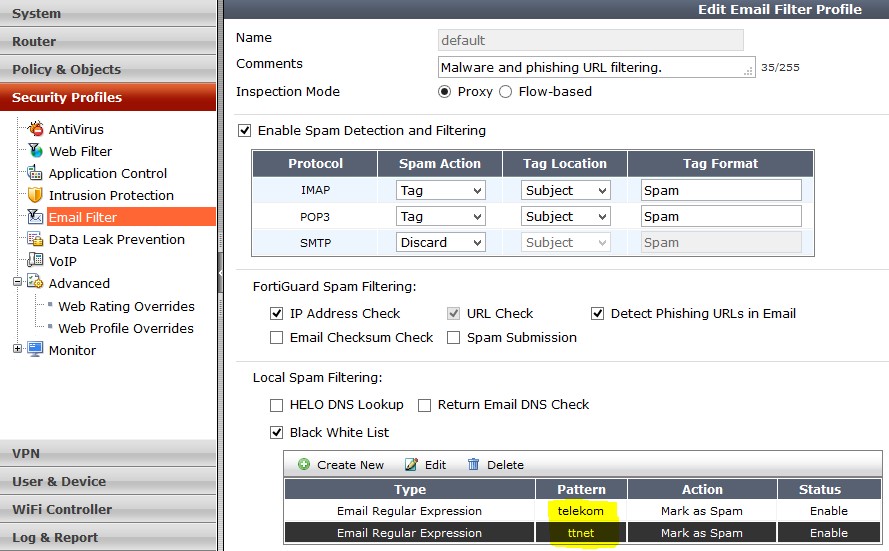

Email Filter Yapılandırılması

Açıklama :

Telekom şirketleriyle mail alış verişi zorunlu değil ise yukarıdakine benzer kelime bazlı bloklamalar yapılabilir.

Mail sunucusu kurum içerisindeyse gelen mailleri bloklar , sunucu dışarıdaysa “Spam” olarak etiketleyip kullanıcıya gönderir.

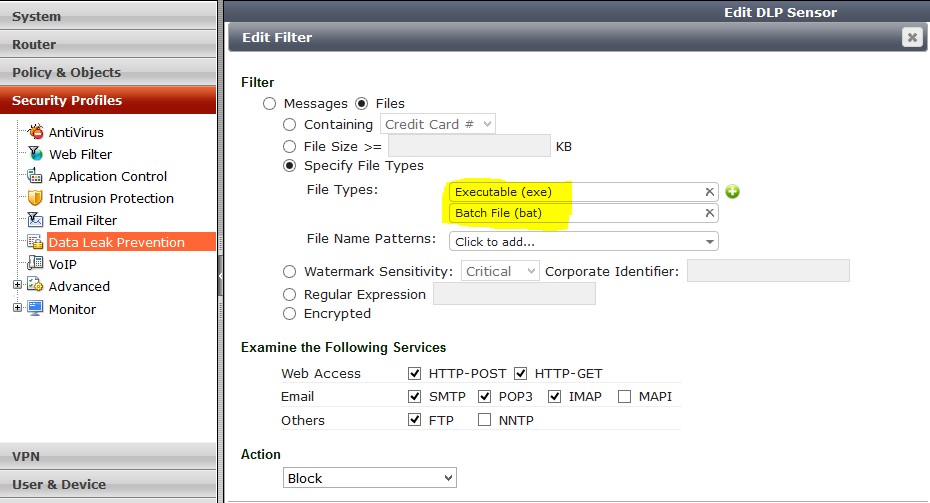

5.Adım

Data Leak Prevention Yapılandırılması

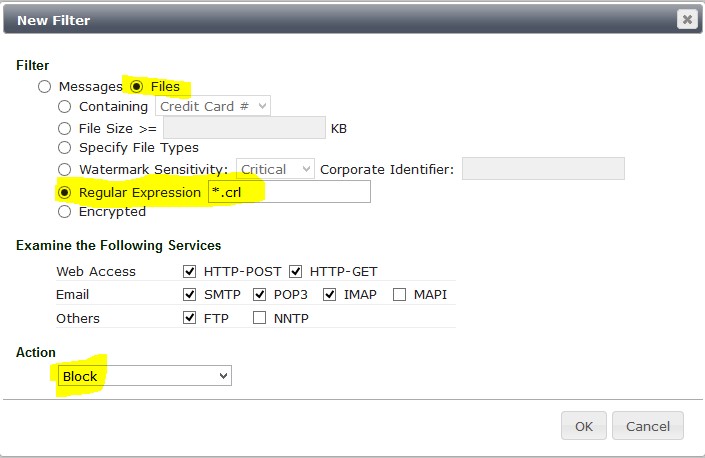

Create new diyerek farklı uzantılarda eklenebilmektedir. Örneğin “.crl”

Açıklama :

Zorunlu olmadıkça .exe , .bat vb. gibi zararlı olabilecek uzantılar engellenmelidir.

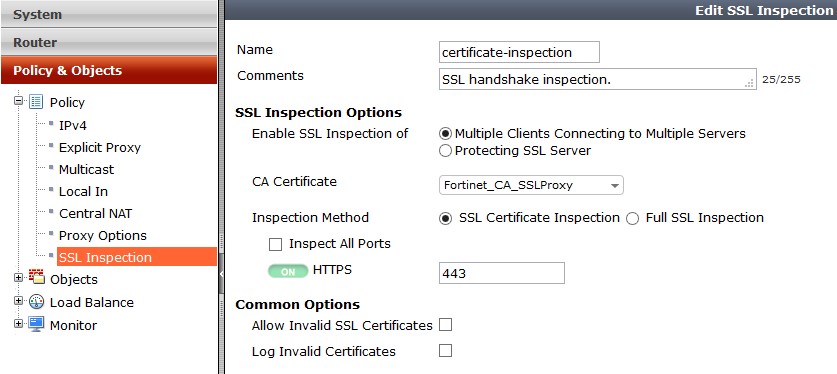

6. Adım

Ssl Inspection yapılandırılması

Açıklama :

Cihazın sertifikalı sayfalarda web taraması yapmasını sağlar.

Not : Oluşturulan tüm profiller ilgili kurallara işlenmelidir.

Kemal Kukul teknik@f1teknoloji.com.tr

01.02.2019

Yayınlanan yazıların izin alınmadan kopyalanması ve kullanılması 5846 sayılı Fikir ve Sanat Eserleri Yasasına göre suçtur.